A titkosítás és működésének megértése és a titkosítás típusai (teljes vita)

A titkosítás megértése az módszer a forma vagy formájának megváltoztatásáraegy adat, olyan formába, amelyet ugyanolyan könnyű megérteni mintázat vagy bizonyos kulcs használata nélkül. Olyan fontos?

Ha szörföz az interneten, rendben vanazaz elolvassa ezt a cikket, online vásárolhat, vagy akár csak a barátnőjének fényképét is megnézheti a facebookon, természetesen vannak olyan esetek, amikor be kell írnia személyes adatait, amelyek minden bizonnyal érzékenyek. Az érzékeny adatok alatt olyan adatokat értünk, mint például jelszavak, hitelkártya-adatok, bankszámla-információk, bizalmas levelek vagy akár a beszélgetések.

Természetesen nem akarja ezeket az adatokatpontosan úgy tárolják az interneten, hogy a rendszer nem biztonságos. Ezért jött létre a titkosítás, hogy még akkor is, ha adatait ellopják, az adatok nem lesznek érthetőek a tolvaj számára. A titkosítás fogalmával kapcsolatos részletekért jó lenne, ha először átnézzük a titkosítás használatának rövid történetét.

A titkosítás rövid története

A titkosítás szó a görög kriptoszból származikami rejtett vagy titkos. A múltban, amikor még mindig sok ember nem tudott olvasni, akkoriban elegendő volt a titkos üzeneteket a szokásos módon írni. De természetesen ez természetesen nem túl hatékony, addig is elkezdték a titkosítási sémák fejlesztését, hogy az üzeneteket olvashatatlan formába változtassák az üzenet titkosságának megőrzése érdekében, amikor azt egy másik helyre szállítják.

Kr. E. 700-ban Sparta népeírjon olyan üzeneteket, amelyek érzékenyek a bőrre, és egy scytale-nak nevezett bot körül vannak körítve. Az írás kiadásakor véletlenszerű karaktereket állít elő, így azokat nem lehet olvasni. Ugyanakkor, ha ugyanolyan átmérőjű botot használunk, akkor a véletlenszerű karakterek gyűjteményét visszafejthetjük (visszafejthetjük), hogy a címzett el tudja olvasni.

Scytale

Máskor a rómaiak mit használtakaz úgynevezett Password Chaesar. Az ilyen típusú titkosítás meglehetősen egyszerű, ha a szöveg minden betűjét egy másik betű helyettesíti, amelynek bizonyos különbsége van az ábécében. Ha például a megadott szám három, akkor a "nesabamedia" üzenet "qhvdedphgld" lesz. Első pillantásra nehéznek tűnik annak megfejteni, de ha figyelünk a gyakran használt szavakra, például a D = A betű használatára, ez egyszerűsíti a titkosítási folyamatot.

És az 1970-es évek közepéig,A titkosítás nagy előrelépést tett, ahol B. Whitfield Diffie és Martin Hellman megoldotta a kriptográfia egyik alapvető problémáját, nevezetesen azt, hogy hogyan lehet biztonságosan elosztani a titkosítási kulcsokat azok számára, akiknek szükségük van rájuk. Ezt később az RSA-val közösen fejlesztették ki, és egy aszimmetrikus algoritmust használva létrehoztak egy nyilvános kulcsú megvalósítást, amely később a korszerű titkosítás korszakává vált.

A titkosítás előnyei

Ahogy tudod ezzelA titkosítást már régen alkalmazták a kormányban és a katonaságban a bizalmas információk védelme érdekében. A titkosítást jelenleg a rendszer különféle információinak védelmére használják, például a banki adatok védelmére online vásárlási tranzakciók során.

A titkosítás felhasználható az adatok védelmérea tárolóeszközön tárolva, például merevlemezen, CD-n vagy flash-n. Ez azért fontos, hogy ha a laptopját vagy a flashdisk-t bármikor ellopják, a tolvaj nem férhet hozzá az abban található adatokhoz.

De mégis, a titkosítást a rossz emberek is használhatják olyan bűncselekmények elkövetésére, mint amilyen a közelmúltban történt, nevezetesen az eset Ransomware olyan szörnyű a világ. Ahol a felhasználó adatait a bűnöző algoritmusa segítségével titkosítják, és a felhasználónak pénzzel kell beváltania, hogy megkapja a kulcsát a birtokában lévő adatok visszafejtéséhez.

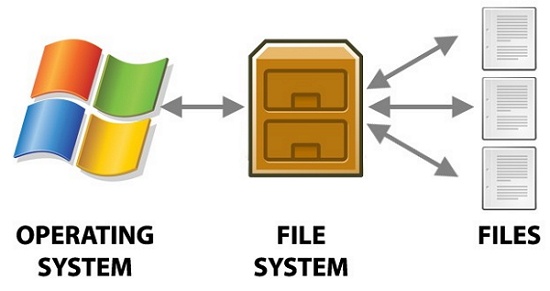

Hogyan működik a titkosítás

Az interneten az információbiztonsággal készülünkkülönféle módszerek esetén előfordulhat, hogy nem veszi észre, hogy az elküldött adatok először vannak titkosítva. A nyers (titkosítatlan) formátumban elküldött adatokat egyszerű szövegnek nevezzük. Az adatokat ezután egy titkosítási algoritmus és titkosítási kulcs segítségével titkosítjuk.

A folyamat egyfajta adatot állít előegy újat, chipertext néven. Ez a rejtjelezhető szöveg csak akkor olvasható, ha először egy hozzá illő kulccsal írják le. Az űrlap rejtjelezett szöveggé történő egyszerű szöveggé történő átalakításának folyamatát dekódolásnak hívják.

A titkosítás típusai

A titkosítás két típusra osztható, nevezetesen:

1. Nyilvános kulcs - aszimmetrikus kulcs

Aszimmetrikus kriptográfia vagy más névennyilvános kulcsú kriptográfia, két különböző kulcs felhasználásával: egy nyilvános és egy magán matematikailag összekapcsolt. A nyilvános kulcs megosztható mindenkivel, míg a privát kulcsot titokban kell tartani. Az RSA a legszélesebb körben alkalmazott aszimmetrikus algoritmus.

Példa: Ugha (feladó) adatokat küld a következőhöz:Rose (címzett). Ugha titkosítja az adatokat a nyilvános kulcsával, majd elküldi Rose-nak. És csak Rose képes visszafejteni az adatokat a rendelkezésére álló magánkulccsal. Ebben a forgatókönyvben a nyilvános kulcsot az adatok titkosításához használják, míg a privát kulcsot az adatok visszafejtéséhez használják.

2. Privát kulcs - szimmetrikus kulcs

A szimmetrikus kulcs ugyanazt a kulcsot használjaadatok titkosítása és visszafejtése. A dekódolás idején a feladónak először meg kell osztania a privát kulcsát, hogy a címzett visszafejtse azt. A legszélesebb körben használt szimmetrikus kulcs az AES, amelyet a kormányzati bizalmas információk védelmére hoztak létre.

Példa: Ugha (feladó) képes titkosítani ésdekódolja az adatokat ugyanazzal a kulccsal, amelyet a Rose (címzett) használt, mint az adat címzettje. Rose ugyanezt tette Ughával a kulcs segítségével.

A titkosítás fontos dolog a korszakbanma, digitálisan, tudatlanul védjük digitális életünk szinte minden részét. Különösen akkor, ha online tranzakciókat végez, de még mindig vannak olyanok, akik bizonytalanoknak tartják a biztonságot, amikor online tranzakciókat végeznek. De tudta, hogy a biztonsági problémák okainak valójában 60% -át maguk a felhasználók okozzák (emberi hiba).

A titkosítás definíciójáról szóló, fent kifejtett cikk befejezésével egy dolgot szeretnék feltenni: "Lehet-e titkosítási szövegként kategorizálni az @ L4y írást?"